Sintesi

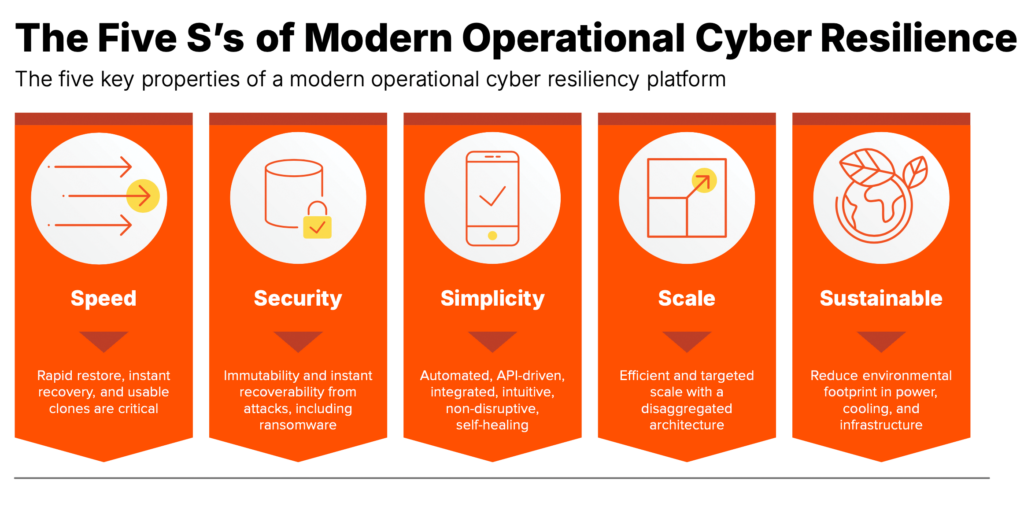

The five key pillars of a cyber resilient architecture are: Speed, Security, Simplicity, Scale, and Sustainability. With a data platform built on these principles, organizations can improve SLAs, reduce cost and complexity, and free up resources to drive innovation.

La resilienza informatica (nota anche come business continuity o disaster recovery)) ha subito un profondo cambiamento negli ultimi 5-10 anni. In precedenza era incentrato su disastri naturali e operativi come uragani, tornado o versamenti pericolosi sulle autostrade.

Oggi, ransomware, phishing, aumento dei costi energetici, automazione con AI e molti altri fattori aggravanti hanno aumentato la fattibilità e la frequenza degli attacchi, riducendo al tempo stesso la complessità e il tempo di esecuzione. Questi attacchi dannosi richiedono ulteriori passaggi nel processo di ripristino, che definiamo Cyber Recovery. I protocolli di risposta agli incidenti servono a capire come si è verificato l’attacco e a garantire che i dati siano liberi o puliti da minacce e/o vulnerabilità che sono state sfruttate.

Per affrontare queste minacce in continua evoluzione, le organizzazioni hanno bisogno di una data platform di nuova generazione, basata su flash rapido e basata su cinque pilastri chiave: Velocità, sicurezza, semplicità, scalabilità e sostenibilità.

Questi principi garantiscono la disponibilità dei dati delle applicazioni critiche, in modo che l’organizzazione possa riprendere rapidamente le operazioni da incidenti naturali o dannosi. Forniscono una base dati sicura e resiliente per aiutarti a fornire applicazioni e servizi affidabili, sicurezza informatica e persino risultati di conformità.

Vediamo come si applica ciascuno di essi:

Principio 1: Velocità

“La velocità è l’essenza della guerra. Approfitta dell’impreparatezza del nemico.”

– Sun Tzu, “L’arte della guerra”, Capitolo XI

Gli autori degli attacchi sono pronti a rispondere in modo rapido e completo? Il principio della velocità è incentrato sul tempo necessario per ripristinare uno stack di applicazioni e i servizi di restore per gli utenti.

Quando si riesce a ripristinare rapidamente applicazioni e ambienti online, da un momento noto, in tempi misurati in minuti o addirittura ore, perché si dovrebbe pagare un riscatto? Questa esigenza non è solo finanziaria, ma più spesso anche normativa, con requisiti come DORA che guidano queste tempistiche. Due ore per i sistemi di pagamento operativi sono aggressive ma fattibili con le giuste scelte di tecnologia e orchestrazione.

In sintesi, le applicazioni e i dati di un cliente Pure Storage sono stati crittografati dal ransomware e il restore dal backup era l’unica opzione disponibile; a questo punto, non avevano implementato alcuna delle funzionalità di resilienza di Pure. Hanno iniziato a ripristinare i dati da un’appliance di backup su disco (PBBA) su larga scala, sperando che i componenti meccanici non si rompessero o si esaurissero. Dopo 10 giorni, circa il 10% dell’ambiente è stato recuperato e non sono state eseguite applicazioni critiche. Per loro, la ricostruzione da zero è stata più veloce rispetto alla continuazione effettiva del ripristino.

Il cliente ha implementato un’architettura basata sulle 5S con due innovazioni chiave abilitate da Pure Storage: un approccio a più livelli al ripristino delle applicazioni utilizzando SafeMode™ Snapshots e il ripristino rapido con uno dei nostri partner di data protection. Ciò consente loro di testare e convalidare un ripristino completo del data center, ogni tre ore circa. Quando sono stati attaccati una seconda volta, sono riusciti a riportare le applicazioni Tier-0 online in circa 15 minuti, ovvero 15 minuti per eseguire il ripristino a una “buona copia” dei dati, fornita da Pure Storage.

Principio 2: Sicurezza

– George Washington

“…le operazioni offensive, spesso, sono le più sicure, se non le uniche…mezzi di difesa”.

Una buona difesa ti aiuta a posizionarti nella posizione migliore per rispondere con successo a un attacco. Vuoi che l’autore dell’attacco perda l’incentivo ad attaccare aumentando il costo di un attacco, riducendo così in modo esponenziale qualsiasi guadagno economico, politico o sociale derivante dallo sforzo. Vuole che si arrendano e proseguano all’inizio dell’attacco.

Possiamo accelerare e agire in collaborazione con le applicazioni di sicurezza e i sistemi XDR/EDR. È importante sottolineare che uno dei nostri obiettivi principali è la sicurezza e la ripristinabilità dei dati e delle applicazioni che ne consentono l’utilizzo mirato. Un ingombro di sicurezza difensivo deve essere incentrato su tre aree chiave:

- Rilevamento perimetrale: La prima barriera difensiva che si verifica all’edge della rete. Firewall, rilevamento delle intrusioni, VPN e controlli degli accessi, come l’autenticazione multifattore, sono tutte best practices da adottare. Ciò contribuisce a ridurre il raggio di esplosione di un attacco isolando le applicazioni su una rete e a livello di protocollo, aumentando la difficoltà di accedere ulteriormente alla rete e alle applicazioni.

- Rilevamento dell’elaborazione: Questo secondo livello di difesa consente di valutare il comportamento dei consumatori delle applicazioni man mano che si verifica. “Questo processo si comporta correttamente?” “Questo profilo di interazione o comportamento dell’utente è cambiato?” Queste domande vengono poste dai sistemi di classe SIEM per determinare se è in corso un attacco.

- Rilevamento della persistenza: In questo modo si introduce la possibilità di valutare i dati nei sistemi di storage per rilevare eventuali minacce attive o latenti, oltre a fornire la possibilità di ripristinare copie note dei dati, quasi istantaneamente.

Al livello di persistenza, i sistemi di infrastruttura devono soddisfare due definizioni funzionali: indelebilità e immutabilità. Queste proprietà garantiscono che un utente malintenzionato non sia in grado di modificare il livello di sicurezza del sistema, né di eliminare i dati nel sistema, senza il completamento di periodi di conservazione predefiniti e processi manuali di autorizzazione fuori banda. Noi di Pure Storage chiamiamo SafeMode, il livello di applicazione dell’indelebilità, che si basa sul nostro livello di immutabilità, le snapshot di volume, fornendo una rappresentazione point-in-time invariabile dei tuoi dati.

Principio 3: Semplicità

“Abbiamo cercato di rendere qualcosa di molto più olistico e semplice. Quando si inizia a cercare di risolvere un problema, le prime soluzioni che si presentano sono molto complesse e la maggior parte delle persone si ferma qui. Ma se continui… spesso arrivano soluzioni semplici ed eleganti. La maggior parte delle persone non dedica il tempo o l’energia necessari per arrivarci.”

– Steve Jobs, Intervista a “Newsweek”, 14 ottobre 2006

Questo mantra è ciò che ha reso così efficaci gli “iDevices” di Apple. Purtroppo, la semplicità è molto difficile. La semplicità al centro consente ai team di concentrarsi su ciò che è innovativo e importante per un’azienda. I team sopraffatti da avvisi e falsi positivi, che faticano a proteggere sistemi diversi e ad applicare strumenti di sicurezza moderni, il debito tecnico delle architetture legacy o le attività banali e ripetitive dei sistemi mal costruiti, sono tutti fattori che distraggono da ciò che l’azienda sta realmente cercando di ottenere.

E se un sistema fosse semplice da implementare? Semplice da utilizzare? Auto-riparazione? Non richiedeva una gestione a basso livello delle LUN? Quali dati sono stati compromessi? Innescherebbe workflow di automazione per proteggere applicazioni e servizi quando viene rilevato un attacco?

Sicuramente, questo si tradurrebbe in un maggior numero di applicazioni disponibili e in un minor numero di incidenti critici. Immagina cosa puoi creare con questo cambiamento di mentalità e tecnologia.

Principio 4: molto più elevata

“La progettazione è la cosa più vicina alla magia che esiste nel mondo”.

– Elon Musk

Una delle sfide ingegneristiche più difficili da affrontare è la scalabilità. Quando un ambiente è vincolato a una quantità fissa di risorse, l’ottimizzazione è relativamente semplice. I workload, il consumo e l’utilizzo potrebbero essere limitati, garantendo così i livelli di servizio. Oggi i sistemi su scala Internet hanno creato un nuovo paradigma. Dobbiamo imparare nuove tecniche, crescere oltre le vecchie risposte e innovare in modi che prima non avevamo considerato.

La scalabilità delle applicazioni e dei dati è una combinazione di innovazione a livello di protocollo, di rete, di metadati e di persistenza dello storage. Uso il “livello di persistenza dello storage” perché il termine e i concetti tradizionali del “file system” non sono più la misura in cui vengono creati sistemi scalabili e performanti. Le nuove innovazioni in quest’area astraggono tali concetti dal livello di protocollo e utilizzano tecniche più recenti come gli archivi chiave-valore per garantire scalabilità e durata.

La scalabilità della rete è un problema sostanziale per il data center. Ogni porta con provisioning comporta i costi di capitale, operativi e dei data center raw necessari, come l’alimentazione, il raffreddamento e lo spazio su rack. Un modo per migliorarlo è garantire che il data storage e le porte di rete siano scalabili in modo indipendente. La disaggregazione di questi componenti garantisce che la crescita dello storage possa concentrarsi sull’aumento della capacità, delle transazioni e della velocità di trasmissione, senza aumentare i costi dell’infrastruttura.

Una grande banca negli Stati Uniti non rispettava il proprio SLA per il ripristino dal backup. Il sistema attuale utilizzava oltre 700 porte di rete da 10Gb e non era in grado di fornire una velocità di ripristino tempestiva. Pure Storage, insieme a uno dei nostri partner per la resilienza informatica, ha fornito una soluzione che ha ridotto il numero di porte di rete a meno di 100 porte di rete da 10Gb e ha sostanzialmente superato gli SLA di ripristino. La banca ha risparmiato spazio, costi dell’infrastruttura e costi dei data center e da allora ha ampliato il sistema più volte.

L’attuale larghezza di banda della rete può consentire nuove funzionalità, per le piattaforme che possono gestirla. Richiede un modello di architettura che tenga conto della scalabilità arbitraria del sistema: risorse di storage, elaborazione e rete.

Anche i protocolli e le API sono importanti in questa architettura disaggregata. Le applicazioni resilienti devono semplicemente connettersi a un endpoint (ad esempio, un URL per i consumatori di storage cloud con protocollo S3) e il servizio bilancia automaticamente le connessioni in ogni risorsa di elaborazione, rete e storage disponibile. Nessuna configurazione o tecnica speciale: è Evergreen perché funziona e non devi mai più migrare i dati o interrompere le attività, aumentando i limiti di scalabilità e disponibilità dei servizi.

Principio 5: Sostenibilità

– Patrick Dixon, “a livello futuro”

“La chiave per comprendere il futuro è una parola: sostenibilità”

La sostenibilità si riferisce collettivamente alla somma delle risorse necessarie per eseguire e gestire un sistema: costi di alimentazione e raffreddamento, impegno operativo o componenti necessari per una determinata attività. La riduzione delle risorse migliora direttamente la sostenibilità dei sistemi e delle soluzioni. Con l’aumento dei costi energetici, la resilienza significa stare al passo con i limiti delle risorse con l’efficienza di nuova generazione.

In questo articolo, “In che modo lo storage moderno può compensare l’utilizzo dell’energia nel data center“, scopriamo come i nostri moduli DirectFlash® appositamente progettati consentono di risparmiare enorme energia, spazio e costi di raffreddamento associati. Non sono solo i costi di storage e le performance a risentirne, ma anche tutti i costi operativi associati all’infrastruttura.

Ho visto i clienti utilizzare questa soluzione per rendere possibile l’economia dei data center per i nuovi progetti critici. 34 rack consolidati in 4 rack, con una riduzione dell’88% di rack, infrastruttura e tutte le utility associate. Un provider video multi-exabyte prevede di risparmiare così tanta energia che potrebbe ammontare a megawatt in tutti i data center, riducendo al tempo stesso i requisiti delle porte di rete e l’infrastruttura di un ordine di grandezza. che liberano costi e risorse per fornire una migliore esperienza al cliente e allo stesso tempo garantiscono la disponibilità di risorse per l’innovazione critica di nuova generazione.

Anche la piattaforma Pure Storage influisce sulla sostenibilità dei dipendenti. Dopo aver implementato un’architettura resiliente informatica basata sulle 5S, i dipendenti dell’azienda menzionati in precedenza nel Principio 1 hanno dichiarato che non funzioneranno da nessuna parte senza questo livello di capacità di ripristino delle applicazioni. Con Evergreen, il rischio introdotto dai forklift upgrade e dalle migrazioni dei dati è un compito del passato, così come le riunioni di controllo dei cambiamenti, la pianificazione della migrazione, le interruzioni pianificate delle applicazioni, la sostituzione dei componenti e altre attività operative.

Conclusione

“C’è una grande soddisfazione nel creare buoni strumenti che gli altri possano utilizzare”.

– Freeman Dyson, “Disturbing the Universe”

Le 5S sono proprietà chiave che, quando applicate alle architetture di resilienza informatica, consentono di fornire un servizio e un’esperienza migliori ai clienti. Migliora notevolmente gli SLA, riduce i costi e la complessità e libera risorse per affrontare il prossimo grande progetto.

Contatta il tuo team Pure Storage e chiedi di parlare con uno specialista della resilienza informatica per scoprire in che modo i principi delle 5S ti aiuteranno.

White Paper, 7 pages

Learn What’s Helping CISOs Sleep Better at Night

And how you can too.

Drive Innovation

Leverage a simple, reliable, agile, and efficient platform that grows with you, forever.