Resumen

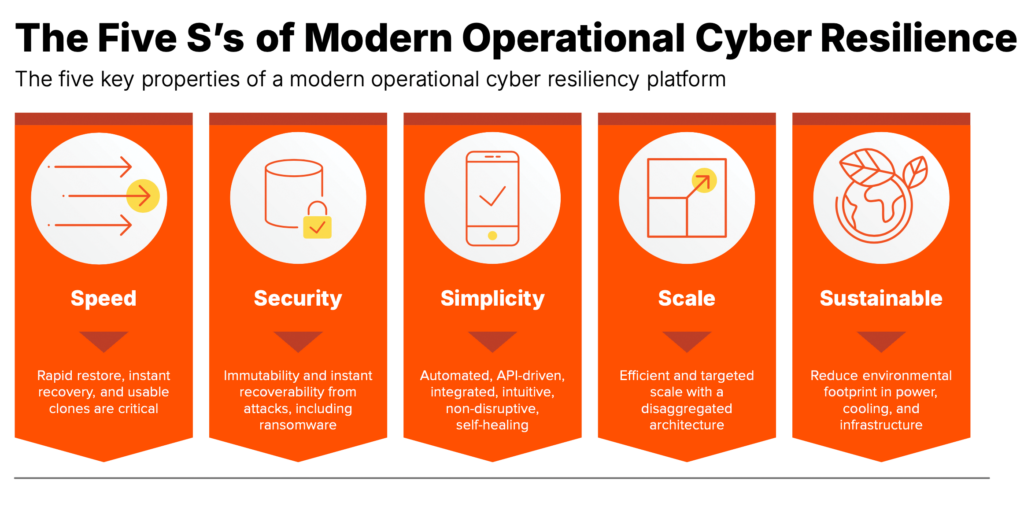

The five key pillars of a cyber resilient architecture are: Speed, Security, Simplicity, Scale, and Sustainability. With a data platform built on these principles, organizations can improve SLAs, reduce cost and complexity, and free up resources to drive innovation.

Cyber Resilience (también conocida como continuidad del negocio o recuperación ante desastres) ha tomado un giro profundo en los últimos 5 a 10 años. Anteriormente, se centraba en desastres naturales y operativos como huracanes, tornados o derrames peligrosos en las autopistas.

Hoy en día, el ransomware, el phishing, el aumento de los costos de energía, la automatización con AI y muchos factores de combinación adicionales han aumentado la viabilidad y la frecuencia de los ataques, al mismo tiempo que disminuyen la complejidad y el tiempo para ejecutarlos. Estos ataques maliciosos requieren pasos adicionales en el proceso de recuperación, que definimos como Recuperación cibernética. Los protocolos de respuesta a incidentes están allí para comprender cómo ocurrió el ataque y garantizar que los datos estén libres o limpios de amenazas y/o vulnerabilidades que se explotaron.

Para ayudar a abordar estas amenazas en constante evolución, las organizaciones necesitan una plataforma de datos de próxima generación, basada en flash rápido y construida sobre cinco pilares clave: Velocidad, seguridad, sencillez, escalabilidad y sustentabilidad.

Estos principios garantizan la disponibilidad de datos de aplicaciones críticas para que la organización pueda reanudar rápidamente las operaciones de incidentes naturales o maliciosos. Proporcionan una base de datos segura y resiliente para ayudarlo a ofrecer aplicaciones y servicios confiables, ciberseguridad e incluso resultados de cumplimiento.

Veamos cómo se aplica cada uno:

Principio 1: Velocidad

“La velocidad es la esencia de la guerra. Aproveche la falta de preparación del enemigo”.

– Sun Tzu, “The Art of War”, Capítulo XI

¿Los atacantes están preparados para lo rápido y completo que puede responder? El principio de velocidad se trata de tiempo para recuperar una pila de aplicaciones y restaurar los servicios a sus usuarios.

Cuando puede restaurar rápidamente las aplicaciones y los entornos en línea, desde un buen momento conocido, en tiempos medidos en minutos o incluso horas, ¿por qué alguna vez tendría que pagar un rescate? Esta necesidad no solo es financiera, sino que también es normativa, con requisitos como DORA que impulsan estos plazos. Dos horas para los sistemas de pago operativos es agresivo, pero factible con las opciones correctas de tecnología y organización.

En resumen, las aplicaciones y los datos de un cliente de Pure Storage fueron cifrados por ransomware y la restauración desde la copia de seguridad fue la única opción disponible; en este momento, no habían implementado ninguna de las capacidades de resistencia de Pure. Comenzaron a restaurar los datos de un dispositivo de copia de seguridad diseñado específicamente (PBBA) basado en disco ampliamente implementado, con la esperanza de que los componentes mecánicos no se rompieran ni se agotaran. Después de 10 días, se recuperó alrededor del 10 % del entorno, y no se utilizaron aplicaciones críticas. Para ellos, la reconstrucción desde cero fue más rápida que continuar con la restauración.

El cliente implementó una arquitectura basada en las 5S con dos innovaciones clave habilitadas por Pure Storage: un enfoque en capas para la recuperación de aplicaciones utilizando snapshots SafeMode™ y una recuperación rápida con uno de nuestros socios de protección de datos. Esto les permite probar y validar una recuperación completa del centro de datos, trimestralmente, en aproximadamente tres horas. Cuando fueron atacados por segunda vez, pudieron volver a poner sus aplicaciones de Tier-0 en línea en unos 15 minutos, 15 minutos para recuperar una “buena copia” de los datos, entregados por Pure Storage.

Principio 2: Seguridad

George Washington

“…las operaciones ofensivas, a menudo, son el medio de defensa más seguro, si no el único”.

Una buena defensa lo ayuda a estar en la mejor posición para responder con éxito a un ataque. Quiere que el atacante pierda el incentivo de atacar al aumentar el costo de un ataque, reduciendo exponencialmente cualquier ganancia monetaria, política o social del esfuerzo. Quiere que se rindan y avancen al principio del ataque.

Podemos acelerar y tomar medidas en colaboración con aplicaciones de seguridad y sistemas XDR/EDR. Es importante destacar que uno de nuestros objetivos principales es la seguridad y la recuperación de sus datos y las aplicaciones que permiten que se usen intencionalmente. Una huella de seguridad defensiva debe involucrarse en tres áreas clave:

- Detección perimetral: La primera barrera defensiva que se produce en el borde de la red. Los firewalls, la detección de intrusos, la VPN y los controles de acceso, como la autenticación multifactor, son las mejores prácticas que se deben emplear. Esto ayuda a reducir el radio de voladura de un ataque al aislar las aplicaciones en una red y a nivel de protocolo, lo que aumenta la dificultad de acceder más a su red y aplicaciones.

- Detección de procesamiento: Esta segunda capa de defensa le permite evaluar el comportamiento de los consumidores de aplicaciones a medida que ocurre. “¿Se está comportando correctamente este proceso?” “¿Ha cambiado este perfil de comportamiento o interacción del usuario?” Los sistemas de clase SIEM hacen estas preguntas para determinar si un ataque está en curso.

- Detección de persistencia: Esto introduce capacidades para evaluar los datos en los sistemas de almacenamiento para detectar amenazas activas o latentes, además de proporcionar la capacidad de restaurar copias conocidas de sus datos, casi al instante.

En el nivel de persistencia, los sistemas de infraestructura deben cumplir con dos definiciones funcionales: indelebilidad e inmutabilidad. Estas propiedades garantizan que un atacante privilegiado no pueda cambiar la postura de seguridad del sistema ni erradicar los datos en el sistema, sin que se completen períodos de retención predefinidos y procesos manuales de autorización fuera de banda. En Pure Storage, llamamos a esta capa de aplicación de la indelebilidad SafeMode, que se basa en nuestra capa de inmutabilidad, snapshots de volumen, lo que proporciona una representación inalterable en el momento de sus datos.

Principio 3: Sencillez

“Tratamos de hacer algo mucho más holístico y simple. Cuando comienza a intentar resolver un problema, las primeras soluciones que se le ocurren son muy complejas y la mayoría de las personas se detienen allí. Pero si sigue adelante… a menudo puede llegar a algunas soluciones muy elegantes y simples. La mayoría de las personas simplemente no dedican tiempo ni energía para llegar allí”.

– Steve Jobs, entrevista en “Newsweek”, 14 de octubre de 2006

Este mantra es lo que hizo que los “iDevices” de Apple fueran tan exitosos. Lamentablemente, la sencillez es muy difícil de lograr. La simplicidad en su esencia permite que los equipos se enfoquen en lo que es innovador e importante para una empresa. Los equipos abrumados por alertas y falsos positivos, los problemas para asegurar sistemas dispares y aplicar herramientas de seguridad modernas, la deuda técnica de las arquitecturas heredadas o las tareas mundanas y repetitivas de los sistemas mal construidos distraen de lo que la empresa realmente intenta lograr.

¿Qué sucedería si un sistema fuera fácil de implementar? ¿Simple de operar? ¿Se autorecupera? ¿No requirió una gestión de bajo nivel de los LUN? ¿Podría identificar buenas copias conocidas de los datos, o mejor aún, qué datos se han visto comprometidos? ¿Activaría los flujos de trabajo de automatización para proteger las aplicaciones y los servicios cuando se detecta un ataque?

Seguramente, esto daría como resultado más aplicaciones disponibles y menos incidentes críticos. Imagine lo que puede desarrollar con este cambio en la mentalidad y la tecnología.

Principio 4: Escale

“La ingeniería es lo más cercano a la magia que existe en el mundo”.

– Elon Musk

Uno de los desafíos de ingeniería más difíciles de abordar es la escalabilidad. Cuando un entorno está limitado a una cantidad fija de recursos, optimizarlo es relativamente sencillo. Las cargas de trabajo, el consumo y la utilización podrían estar vinculados para garantizar los niveles de servicio. Los sistemas actuales a escala de Internet han creado un nuevo paradigma. Debemos aprender nuevas técnicas, crecer más allá de las respuestas antiguas e innovar de maneras que no habíamos considerado anteriormente.

Efectuar la escala de aplicaciones y datos es una combinación de innovación en la capa de protocolo, la capa de red, la capa de metadatos y la capa de persistencia del almacenamiento. Utilizo la “capa de persistencia de almacenamiento” porque el término y los conceptos tradicionales del “sistema de archivos” ya no son la escalabilidad y el rendimiento de los sistemas que se están construyendo. Las nuevas innovaciones en esta área abstraen dichos conceptos de la capa del protocolo y utilizan técnicas más nuevas, como almacenamientos de valor clave, para garantizar la escalabilidad y durabilidad.

La escala de red es un problema sustancial para el centro de datos. Cada puerto aprovisionado trae consigo los costos necesarios de capital, operativos y de centros de datos sin procesar, como energía, refrigeración y espacio en rack. Una forma de mejorar esto es garantizar que el almacenamiento de datos y los puertos de red se escalen de forma independiente. Desglosar estos componentes garantiza que el crecimiento del almacenamiento pueda enfocarse en un aumento de la capacidad, las transacciones y el rendimiento, no en un aumento de los costos de infraestructura.

Un gran banco en los EE. UU. no cumplía con su SLA para la restauración desde la copia de seguridad. El sistema actual consumió más de 700 puertos de red de 10Gb y no pudo ofrecer un rendimiento de recuperación oportuno. Pure Storage, junto con uno de nuestros socios de resiliencia cibernética, ofreció una solución que redujo el recuento de puertos de red a menos de 100 puertos de red de 10Gb y superó sustancialmente los SLA de recuperación. El banco ahorró espacio de piso, costos de infraestructura y costos de centros de datos y, desde entonces, expandió el sistema varias veces.

El ancho de banda de la red actual puede habilitar nuevas capacidades, para plataformas que puedan manejarlo. Requiere un modelo de arquitectura que tenga en cuenta la escala arbitraria del sistema: almacenamiento, procesamiento y recursos de red.

Los protocolos y las API también son importantes en esta arquitectura desglosada. Las aplicaciones resilientes simplemente deben conectarse a un punto final (p. ej., una URL para los consumidores de almacenamiento en la nube con protocolo S3), y el servicio equilibra automáticamente las conexiones en cada recurso de computación, red y almacenamiento disponible. Sin configuración ni técnicas especiales, es Evergreen porque solo funciona, y nunca tiene que migrar datos ni volver a sufrir una interrupción, lo que aumenta los límites de escalabilidad y disponibilidad de servicios.

Principio 5: Sustentabilidad

– Patrick Dixon, “futuro”

“La clave para comprender el futuro es una palabra: sustentabilidad”.

La sustentabilidad se refiere colectivamente a la suma de recursos necesarios para ejecutar y mantener un sistema: costos de energía y refrigeración, esfuerzo operativo o los componentes necesarios para una tarea determinada. La reducción de recursos mejora directamente la sustentabilidad de los sistemas y las soluciones. A medida que aumentan los costos de energía, la adaptación implicará mantenerse a la vanguardia de las limitaciones de recursos con la eficiencia de próxima generación.

En este artículo, “Cómo el almacenamiento moderno puede compensar la utilización de energía en el centro de datos”, aprendemos cómo nuestros módulos DirectFlash® diseñados específicamente ahorran una enorme energía, espacio de piso y costos de refrigeración asociados. No se trata solo de los costos de almacenamiento y el rendimiento que se ven afectados, sino de todos los costos operativos asociados con la infraestructura.

He visto a los clientes usar esto para hacer viable la economía del centro de datos de nuevos proyectos críticos. Un rack consolidado de 34 en 4 racks, una reducción del 88 % en racks, infraestructura y todas las utilidades asociadas. Un proveedor de video a escala de multiexabytes prevé ahorrar tanta potencia que puede ascender a megavatios en todos los centros de datos, mientras reduce los requisitos de puertos de red y la infraestructura en un orden de magnitud. Estos liberan costos y recursos para proporcionar una mejor experiencia al cliente mientras garantizan que los recursos estén disponibles para la innovación crítica de próxima generación.

La plataforma de Pure Storage también afecta la sustentabilidad de los empleados. Después de implementar una arquitectura ciberrresistente basada en las 5S, los empleados de la empresa mencionados anteriormente en el Principio 1 indicaron que no trabajarán en ningún lugar sin este nivel de capacidad para recuperar aplicaciones. Con Evergreen, el riesgo introducido por las actualizaciones de montacargas y las migraciones de datos es una tarea del pasado, al igual que las reuniones de control de cambios, la planificación de la migración, las interrupciones de aplicaciones programadas, el reemplazo de piezas y otros esfuerzos operativos.

Conclusiones

“Hay una gran satisfacción en el desarrollo de buenas herramientas para que otras personas las usen”.

– Freeman Dyson, “Trastorno del universo”

Las 5S son propiedades clave que, cuando se aplican a las arquitecturas de ciberrresilencia, le permiten proporcionar un mejor servicio y experiencia a sus clientes. Mejora sustancialmente los SLA, reduce el costo y la complejidad, y libera recursos para abordar el próximo gran proyecto.

Comuníquese con su equipo de Pure Storage y pida hablar con un especialista en resiliencia cibernética para saber cómo lo ayudarán los principios de las 5S.

White Paper, 7 pages

Learn What’s Helping CISOs Sleep Better at Night

And how you can too.

Drive Innovation

Leverage a simple, reliable, agile, and efficient platform that grows with you, forever.