Resumo

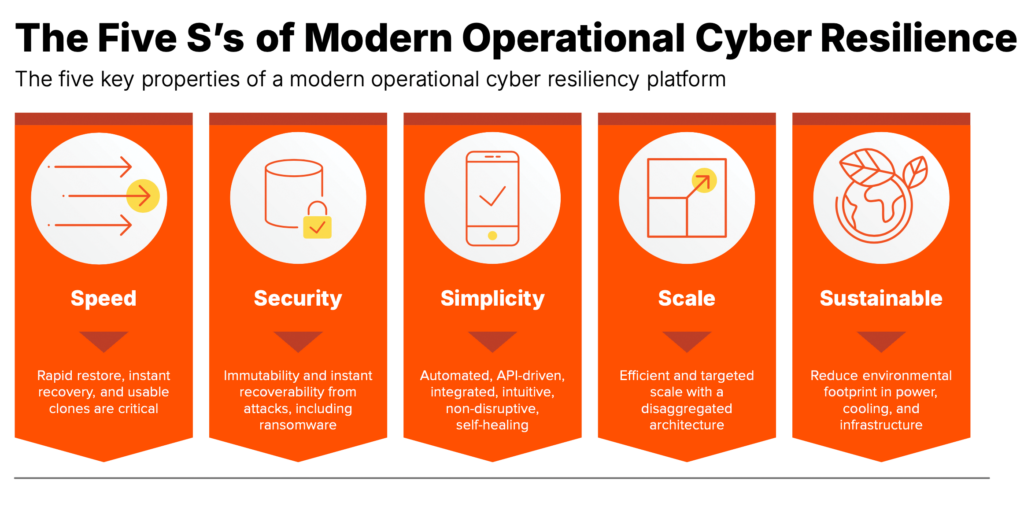

The five key pillars of a cyber resilient architecture are: Speed, Security, Simplicity, Scale, and Sustainability. With a data platform built on these principles, organizations can improve SLAs, reduce cost and complexity, and free up resources to drive innovation.

A resiliência cibernética (também conhecida como continuidade de negócios ou recuperação de desastres) fez uma grande mudança nos últimos 5 a 10 anos. Anteriormente, ela se concentrava em desastres naturais e operacionais, como furacões, tornados ou derramamentos perigosos em rodovias.

Hoje em dia, ransomware, phishing, aumento dos custos de energia, automação com AI e muitos outros fatores de combinação aumentaram a viabilidade e a frequência dos ataques, enquanto reduzem a complexidade e o tempo para executá-los. Esses ataques maliciosos exigem etapas adicionais no processo de recuperação, que definimos como recuperação cibernética. Os protocolos de resposta a incidentes existem para entender como o ataque aconteceu e garantir que os dados estejam livres ou limpos de ameaças e/ou vulnerabilidades que foram exploradas.

Para ajudar a lidar com essas ameaças em constante evolução, as organizações precisam de uma plataforma de dados de última geração, baseada em flash rápido e desenvolvida em cinco pilares principais: Velocidade, segurança, simplicidade, escala e sustentabilidade.

Esses princípios garantem a disponibilidade de dados críticos de aplicativos para que a organização possa retomar rapidamente as operações devido a incidentes naturais ou maliciosos. Eles fornecem uma base de dados segura e resiliente para ajudar você a fornecer aplicativos e serviços confiáveis, , cibersegurança e até mesmo resultados de conformidade.

Vamos abordar como cada uma se aplica:

Princípio 1: Velocidade

“A velocidade é a essência da guerra. Aproveite a despreparo do inimigo.”

– Sun Tzu, “A arte da guerra”, Capítulo XI

Os invasores estão preparados para a rapidez e a capacidade de resposta? O princípio da velocidade é a hora de recuperar uma pilha de aplicativos e restaurar serviços para seus usuários.

Quando você pode restaurar rapidamente aplicativos e ambientes online novamente, de um bom momento conhecido, em tempos medidos em minutos ou até mesmo horas, por que você precisaria pagar um resgate? Essa necessidade não é apenas financeira, mas também regulatória, com requisitos como DORA orientando esses cronogramas. Duas horas para sistemas de pagamento operacional são agressivas, mas viáveis com as opções certas de tecnologia e orquestração.

Em suma, os aplicativos e dados de um cliente da Pure Storage foram criptografados por ransomware e a restauração do backup foi a única opção disponível; neste ponto, eles não haviam implantado nenhum dos recursos de resiliência da Pure. Eles começaram a restaurar os dados de um appliance de backup desenvolvido especificamente (PBBA, Purpose-built Backup Appliance) baseado em disco amplamente implantado, esperando que os componentes mecânicos não quebrassem ou se esgotassem. Depois de 10 dias, cerca de 10% do ambiente foi recuperado, e nenhum aplicativo crítico. Para eles, a reconstrução do zero foi mais rápida do que continuar com a restauração.

O cliente implementou uma arquitetura baseada nos 5S com duas inovações importantes habilitadas pela Pure Storage: uma abordagem em camadas para recuperação de aplicativos usando snapshots do SafeMode . Isso permite testar e validar uma recuperação completa do datacenter, trimestral, em cerca de três horas. Quando eles foram atacados pela segunda vez, conseguiram colocar seus aplicativos de Tier-0 de volta online em cerca de 15 minutos, ou 15 minutos, para se recuperar de uma “boa cópia” dos dados, entregue pela Pure Storage.

Princípio 2: Segurança

– George Washington

“…as operações ofensivas, muitas vezes, são o meio de defesa mais seguro, se não o único.”

Uma boa defesa ajuda a colocá-lo na melhor posição para responder com sucesso a um ataque. Você quer que o invasor perca o incentivo para atacar aumentando o custo de um ataque, reduzindo exponencialmente qualquer ganho monetário, político ou social do esforço. Você quer que eles desistam e sigam adiante no início do ataque.

Podemos acelerar e tomar medidas em colaboração com aplicativos de segurança e sistemas XDR/EDR. É importante ressaltar que um dos nossos principais objetivos é a segurança e a capacidade de recuperação dos seus dados e dos aplicativos que permitem que eles sejam usados propositadamente. Uma pegada de segurança defensiva deve se envolver em três áreas principais:

- Detecção de perímetro: A primeira barreira defensiva que ocorre na borda da rede. Firewalls, detecção de intrusão, VPN e controles de acesso, como autenticação multifator, são práticas recomendadas a serem empregadas. Isso ajuda a reduzir o raio de explosão de um ataque isolando aplicativos em uma rede e em um nível de protocolo, aumentando a dificuldade de ir mais longe em sua rede e aplicativos.

- Detecção de processamento: Essa segunda camada de defesa permite avaliar o comportamento dos consumidores de aplicativos conforme ele ocorre. “Este processo está se comportando corretamente?” “Esse comportamento do usuário ou perfil de interação mudou?” Essas perguntas são feitas pelos sistemas de classe SIEM para determinar se um ataque está em andamento.

- Detecção de persistência: Isso apresenta recursos para avaliar dados em sistemas de armazenamento quanto a ameaças ativas ou latentes, além de fornecer a capacidade de restaurar cópias conhecidas de seus dados quase instantaneamente.

Na camada de persistência, os sistemas de infraestrutura devem atender a duas definições funcionais: indelabilidade e imutabilidade. Essas propriedades garantem que um invasor privilegiado não consiga mudar a postura de segurança do sistema nem erradicar dados no sistema, sem que os períodos de retenção predefinidos sejam concluídos e os processos manuais de autorização fora da banda. Na Pure Storage, chamamos essa camada de imposição de indelabilidade de SafeMode, que se baseia em nossa camada de imutabilidade, snapshots de volume, fornecendo uma representação inalterável dos seus dados no momento.

Princípio 3: Simplicidade

“Tentamos tornar algo muito mais holístico e simples. Quando você começa a tentar resolver um problema, as primeiras soluções são muito complexas, e a maioria das pessoas para por aí. Mas se você continuar… muitas vezes, pode chegar a algumas soluções muito elegantes e simples. A maioria das pessoas simplesmente não dedica tempo ou energia para chegar lá.”

– Steve Jobs, entrevista na “Newsweek”, 14 de outubro de 2006

Esse mantra foi o que fez com que os “iDevices” da Apple fossem tão bem-sucedidos. Infelizmente, a simplicidade é muito difícil de fazer. A simplicidade em sua essência permite que as equipes se concentrem no que é inovador e importante para uma empresa. As equipes sobrecarregadas por alertas e falsos positivos, que lutam para proteger sistemas distintos e aplicar ferramentas de segurança modernas, a dívida técnica de arquiteturas legadas ou as tarefas rotineiras e repetitivas de sistemas mal desenvolvidos, se distraem do que a empresa está realmente tentando alcançar.

E se um sistema fosse simples de implantar? Simples de operar? Autorrecuperação? Não exigiu gerenciamento de baixo nível de LUNs? Quais dados foram comprometidos? Aciona fluxos de trabalho de automação para proteger aplicativos e serviços quando um ataque é detectado?

Com certeza, isso resultaria em aplicativos mais disponíveis e menos incidentes críticos. Imagine o que você pode desenvolver com essa mudança de mentalidade e tecnologia.

Princípio 4: Expanda

“A engenharia é a coisa mais próxima da magia que existe no mundo.”

– Elon Musk

Um dos desafios de engenharia mais difíceis de abordar é a escala. Quando um ambiente é restrito a uma quantidade fixa de recursos, sua otimização é relativamente simples. Cargas de trabalho, consumo e utilização podem ser vinculados, garantindo assim níveis de serviço. Os sistemas atuais de expansão na Internet criaram um novo paradigma. Precisamos aprender novas técnicas, crescer além das respostas antigas e inovar de maneiras que não tínhamos considerado anteriormente.

A escala efetiva de aplicativos e dados é uma combinação de inovação na camada de protocolo, camada de rede, camada de metadados e camada de persistência de armazenamento. Eu uso a “camada de persistência de armazenamento” porque o termo e os conceitos tradicionais do “sistema de arquivos” não são mais o quanto os sistemas escaláveis e de alto desempenho estão sendo desenvolvidos. As inovações nessa área abstraem esses conceitos da camada de protocolo e usam técnicas mais recentes, como armazenamentos de valor-chave, para garantir escala e durabilidade.

A escala da rede é um problema substancial para o datacenter. Cada porta provisionada traz consigo os custos de capital, operacionais e brutos do datacenter, como energia, refrigeração e espaço em rack. Uma maneira de melhorar isso é garantir que o armazenamento de dados e as portas de rede sejam dimensionados de forma independente. A desagregação desses componentes garante que o crescimento do armazenamento possa se concentrar no aumento da capacidade, das transações e da taxa de transferência, e não nos custos de infraestrutura.

Um grande banco nos EUA não estava cumprindo seu SLA para restauração do backup. O sistema atual consumiu mais de 700 portas de rede de 10Gb e não conseguiu oferecer taxa de transferência de recuperação oportuna. A Pure Storage, com um de nossos parceiros de resiliência cibernética, entregou uma solução que reduziu a contagem de portas de rede para menos de 100 portas de rede de 10Gb e excedeu substancialmente os SLAs de recuperação. O banco economizou espaço físico, custos de infraestrutura e custos de datacenter e, desde então, expandiu o sistema várias vezes.

A largura de banda da rede atual pode permitir novos recursos para plataformas que podem lidar com isso. Ela requer um modelo de arquitetura que leve em conta a escala arbitrária do sistema: armazenamento, computação e recursos de rede.

Protocolos e APIs também são importantes nesta arquitetura desagregada. Os aplicativos resilientes devem simplesmente se conectar a um endpoint (por exemplo, uma URL para consumidores de armazenamento em nuvem do protocolo S3) e o serviço equilibra automaticamente as conexões em todos os recursos de computação, rede e armazenamento disponíveis. Sem configuração ou técnicas especiais, é o Evergreen porque funciona e você nunca mais precisa migrar dados ou fazer uma interrupção novamente, aumentando os limites de escala e disponibilidade de serviços.

Princípio 5: Sustentabilidade

– Patrick Dixon, “Futurewise”

“A chave para entender o futuro é uma palavra: sustentabilidade”

Sustentabilidade refere-se coletivamente à soma dos recursos necessários para executar e manter um sistema: custos de energia e refrigeração, esforço operacional ou os componentes necessários para uma determinada tarefa. Reduzir recursos melhora diretamente a sustentabilidade dos sistemas e soluções. À medida que os custos de energia aumentam, a resiliência significará ficar à frente das limitações de recursos com eficiência de última geração.

Neste artigo, “Como o armazenamento moderno pode compensar a utilização de energia no datacenter”, aprendemos como nossos módulos DirectFlash® desenvolvidos especificamente economizam enorme energia, espaço físico e custos de resfriamento associados. Não são apenas os custos de armazenamento e o desempenho que são afetados; são todos os custos operacionais associados à infraestrutura.

Já vi clientes usarem isso para tornar viável a economia do datacenter em novos projetos críticos. Um consolidou 34 racks em 4 racks, uma redução de 88% em racks, infraestrutura e todos os utilitários associados! Um provedor de vídeo em escala de vários exabytes prevê economizar tanta energia que pode custar megawatts em todos os datacenters, enquanto reduz os requisitos de porta de rede e a infraestrutura em uma ordem de magnitude. Eles liberam custos e recursos para oferecer uma melhor experiência ao cliente, garantindo que os recursos estejam disponíveis para inovações essenciais de última geração.

A plataforma da Pure Storage também afeta a sustentabilidade dos funcionários. Depois de implantar uma arquitetura resiliente cibernética baseada nos 5S, os funcionários da empresa mencionados anteriormente no princípio 1 afirmaram que não trabalharão em lugar algum sem esse nível de capacidade de recuperar aplicativos. Com o Evergreen, o risco introduzido pelas atualizações forklift e migrações de dados é uma tarefa do passado, assim como as reuniões de controle de mudanças, planejamento de migração, interrupções programadas de aplicativos, substituição de peças e outros esforços operacionais.

Conclusão

“Há uma grande satisfação em criar boas ferramentas para outras pessoas usarem.”

– Freeman Dyson, “Interrompendo o universo”

Os 5Ss são propriedades essenciais que, quando aplicados a arquiteturas de resiliência cibernética, permitem que você forneça um melhor serviço e experiência aos seus clientes. Ela melhora consideravelmente os SLAs, reduz custos e complexidade e libera recursos para lidar com o próximo grande projeto.

Entre em contato com sua equipe da Pure Storage e peça para falar com um especialista em resiliência cibernética para saber como os princípios 5S ajudarão você.

White Paper, 7 pages

Learn What’s Helping CISOs Sleep Better at Night

And how you can too.

Drive Innovation

Leverage a simple, reliable, agile, and efficient platform that grows with you, forever.