Esta es la primera parte de una serie sobre los espacios de aire y las arquitecturas de resiliencia. Lea la segunda parte: Sin una arquitectura de copia de seguridad por niveles, ¿es realmente resiliente?

Ransomware de ransomware son oportunistas despiadados, pero eso no significa que debamos facilitar aún más sus trabajos.

Acepte el ataque a las oficinas administrativas de Colonial Pipelines. La infraestructura crítica de gas y combustible estuvo fuera de línea durante más de cuatro días. Una investigación reveló que los grandes fallos en la seguridad hacían que fuera «bastante fácil» entrar en ellos.

Deberíamos hacernos la vida lo más difícil posible para los hackers. Afortunadamente, hay un arsenal de tecnologías y paradigmas de arquitectura para hacer exactamente eso. Uno de estos enfoques se llama «brechas de aire», pero ¿son una bala de plata para la ciberresiliencia?

¿Qué es una brecha de aire?

¿Un espacio de aire es un lingote de marketing imprescindible o ambos? Echemos un vistazo.

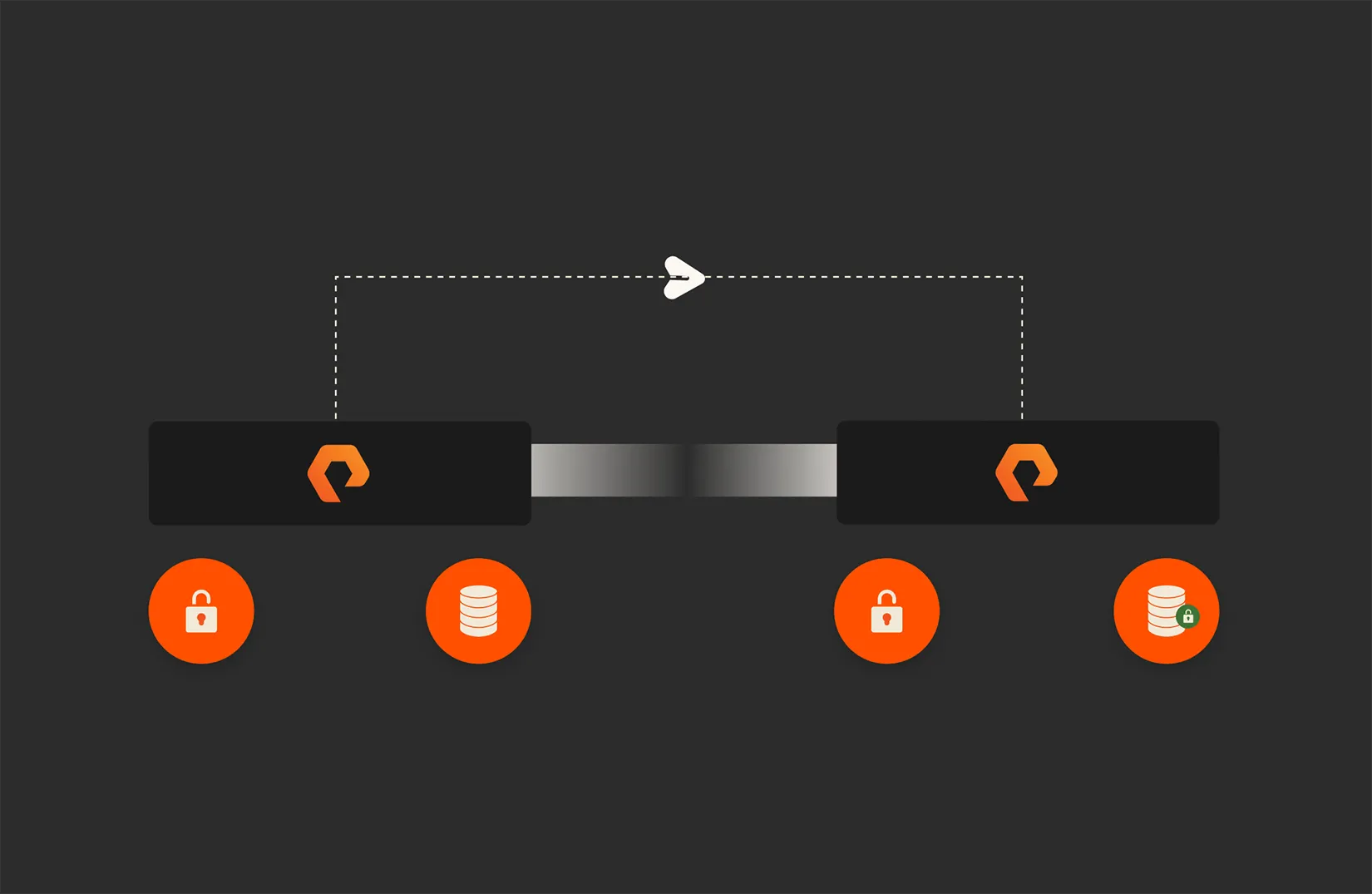

Tradicionalmente, un espacio de aire era físico, usando copias de seguridad basadas en cinta o sistemas externos, separados con una conectividad física nula. Los administradores crean una conexión entre el sistema de producción y el sistema de separación de aire, como un puente levadizo. El puente baja cuando se transfieren los datos y luego vuelve a subir el resto del tiempo.

Actualmente, la definición y el concepto de «brechas de aire» están evolucionando más allá del tradicional «aislamiento físico de la red» para convertirse en un componente valioso de una estrategia de seguridad de los datos efectiva y eficiente. Los espacios de aire modernos se centran más en la separación lógica, principalmente con los controles de red. Básicamente, son topologías de diseño de red que separan las redes de producción y de backup. Algunos proveedores han adaptado el concepto en:

- Espacios de aire «virtuales». Estos fueron introducidos por primera vez por proveedores que querían centrarse en la separación lógica de la red y vender un conjunto duplicado de infraestructura con capacidades de escritura una vez, lectura muchas (WORM). La red entre sitios se abriría y cerraría periódicamente. Esto se realizó a través de una amplia consultoría y de los Professional Services.

- Espacio de aire “operativo”. Cuando la «brecha de aire virtual» tuvo una recepción rápida de los clientes (es decir, ventas bajas), se crearon espacios de aire operativos en un intento por reducir los costes de la infraestructura y añadir automatización adicional en torno a la configuración y el mantenimiento.

En esencia, ambos enfoques suelen confiar en las capacidades WORM creadas para cumplir los requisitos regulatorios y de cumplimiento normativo.*

El objetivo de un espacio de aire es aislar los datos críticos de las redes locales y las áreas de producción que son más vulnerables a los ataques. Al permitir la entrada de los datos desde la red de producción a intervalos regulares, las copias de seguridad se actualizan de manera periódica, pero los dos lados no están permanentemente conectados. Estos intervalos pueden producirse una vez al día o con cualquier frecuencia definida.

La promesa de la brecha de aire

La idea es que, sin una conexión abierta entre los dos sitios, las amenazas en teoría no tienen puente. Y sin los nodos de computación, los sistemas atrapados en el aire son aún menos accesibles. Algunos proveedores de almacenamiento de datos consideran que estas bóvedas de recuperación atrapadas en el aire son una innovación moderna para mantener los datos seguros. Un llamado espacio de aire puede ser incluso algo sencillo y programático, como un cortafuegos.

En general, los espacios de aire pueden proporcionar una protección mejorada al:

- Proporciona una mayor seguridad que la arquitectura de backup tradicional.

- Limitar la capacidad de propagación del malware.

- Crear más trabajo para que los hackers accedan a los datos atrapados en el aire.

- Mejorar las posibilidades de recuperarse de un ataque

Y después de un ataque, las brechas de aire también pueden ser beneficiosas para recuperar los datos sin concesiones. Pero hay más que tener en cuenta.

La realidad de las brechas de aire

Hay algunos problemas que hay que tener en cuenta con los espacios de aire. La primera es la accesibilidad. Después de un ataque, cuando cada segundo cuenta, una cámara acorazada no solo ha hecho que sea difícil acceder a los datos para los hackers, sino que también le resulta difícil acceder a ellos. El segundo es el trabajo necesario para mantener los espacios de aire. Cuanto más importante sea una brecha de aire con los scripts complejos, más cuidado y alimentación necesitará para seguir siendo operativo y efectivo.

Otros problemas:

- No son 100 % inmunes a los ataques.

- Pueden ser caros de implementar y utilizar y difíciles de gestionar y mantener.

- No son superescalables y pueden ser más lentos para la recuperación de grandes volúmenes de datos.

- No son una solución para las amenazas internas o las credenciales comprometidas de los administradores del almacenamiento o de las copias de seguridad.

- La recuperación de grandes volúmenes de archivos tarda demasiado cuando hay que respetar objetivos de punto de recuperación estrictos — y la clasificación de estos datos para la recuperación por niveles exige tiempo y esfuerzo.

Las estrategias de seguridad atrapadas en el aire tampoco pueden abordar completamente los problemas de fiabilidad y velocidad —los dos factores más importantes para una recuperación exitosa—. Entonces, ¿qué es una solución integral con espacio de aire que aborda la simplicidad, la fiabilidad y la velocidad?

Riesgo, resiliencia y almacenamiento de datos

Andrew Stone, Director Tecnológico de las Américas de Pure Storage, apareció en una sesión de preguntas y respuestas con el Wall Street Journal. Lea sus opiniones sobre la ciberresiliencia.

El enfoque de Pure para la brecha de aire

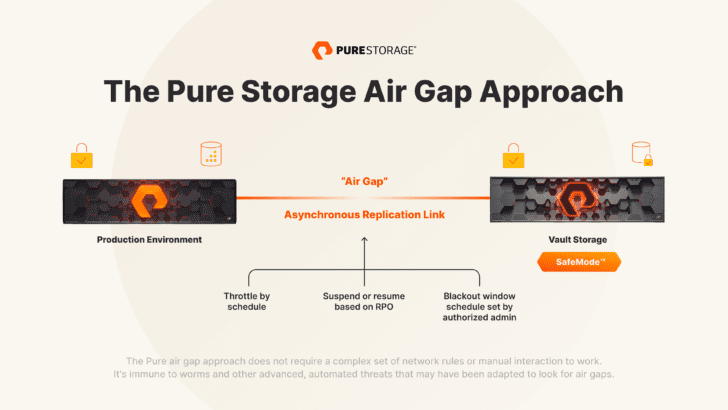

Nuestra versión moderna de la brecha de aire virtual es una implementación de siguiente nivel que ofrece todas las ventajas de un búnker de datos con espacio de aire, pero con una diferencia clave: es más sencillo Y más rápido.

Así es cómo funciona:

La característica SafeMode™ de Pure Storage es la clave. SafeMode crea un enclave seguro, desde el que las copias instantáneas no pueden borrarse, ya sea manualmente por un humano o mediante un enfoque programático. Además, hay un elemento humano adicional. Para erradicar manualmente las copias instantáneas, la solución de Pure requiere un soporte interactivo en tiempo real, que añade una capa adicional de protección.

Luego, está la simplicidad. La automatización integrada y los temporizadores preestablecidos proporcionan tranquilidad sin el trabajo adicional necesario para mantener los espacios de aire programáticos o físicos.

Por último, es triste, pero cierto: a menos que sus restauraciones de datos sean lo suficientemente rápidas para evitar un impacto importante en la organización, la reputación y las finanzas, todo el trabajo que ha hecho en relación con la protección no tiene valor. Independientemente de la plataforma o de la tecnología subyacente (por ejemplo, las copias instantáneas basadas en punteros o el rendimiento líder del sector), Pure puede proporcionar unas velocidades de restauración que no mantendrán a su empresa esperando.

Segunda parte: Arquitecturas de copia de seguridad en búnker y por niveles

- https://www.nytimes.com/2021/05/10/us/politics/pipeline-hack-darkside.html

*Los productos Pure no admiten las capacidades WORM.