Oggi vorrei condividere con voi qualche riflessione rispetto allo spinoso tema del Ransomware. Come sempre, lo vorrei fare senza la pretesa di essere “l’esperto” e in qualche modo cercando di utilizzare un approccio che metta la semplicità al primo posto.

Vorrei affrontare insieme questo tema partendo dall’osservazione degli elementi caratteristici che identificano i Ransomware, le problematiche che introducono e naturalmente, trovandoci sul blog di Pure Storage, quali sono gli abilitatori tecnologici che noi di Pure mettiamo a disposizione dei nostri Clienti per aiutarli a proteggersi da questo tipo di Cyber Attacchi.

Partiamo dalla definizione di Ransomware; come ormai faremmo tutti, anche io sono andato a vedere cosa ci dice l’enciclopedia libera più famosa al mondo: Wikipedia. Di seguito provo a riassumere i contenuti:

“Un ransomware è un tipo di malware (virus informatico) che limita l’accesso ai dati contenuti nel dispositivo che viene infettato. Diversamente dai virus informatici “tradizionali”, il ransomware richiede al proprietario del sistema infettato un riscatto (ransom in inglese) da pagare per rimuovere la limitazione introdotta, normalmente basata sulla criptografia dei dati. Inizialmente diffusi in Russia, gli attacchi con ransomware sono ora perpetrati in tutto il mondo; oggi, nel darkweb è addirittura possibile trovare portali di vendita on-line di servizi di attacco. Il primo ransomware di cui si ha notizia fu il trojan AIDS, noto anche come “PC Cyborg”, scritto nel 1989 dal biologo Joseph Popp, che mostrava all’utente un messaggio in cui si diceva che la licenza di un qualche software installato era scaduta, criptava i file dell’hard disk, obbligando l’utente a pagare 189 dollari alla “PC Cyborg Corporation” per sbloccare il sistema.”

Come tutte le “iniziative di successo”, anche quella legata alla frode (perché di questo si tratta) operata attraverso l’utilizzo di attacchi Ransomware evolve nel tempo e si affina. Questo, non solo grazie all’evoluzione tecnologica, ma anche a quella economica e socioculturale, infatti:

“Nel 2013 diventano famosi I ransomware soprattutto grazie alla diffusione di CryptoLocker, che usava la nuova piattaforma di valuta virtuale Bitcoin per incassare il denaro del riscatto.”

Se proviamo a navigare in Rete alla ricerca di informazioni e/o report relativi alle minacce da attacchi Ransomware, ci imbatteremo in un imbarazzante mole di informazioni. Partendo da aziende specializzate in sicurezza informatica, passando poi per i Cloud e Service Provider, per poi atterrare anche sulle agenzie governative o no profit, tutti (e dico tutti), oltre a presentare dati oggettivamente preoccupanti rispetto al numero di attacchi e agli sbalorditivi riscatti richiesti, concordano su una cosa: i Ransomware rappresentano una vera e propria minaccia nei confronti della continuità operativa delle aziende, delle agenzie governative e persino per i singoli utenti.

Per fare un esempio riporto una fotografia delle organizzazioni (divise per categoria) colpite da questo disastroso Cyber fenomeno in Nord America nel corso del 2020:

Se ci spostiamo invece nel vecchio continente, e più precisamente nel nostro Paese, troviamo un report che fotografando il nostro tessuto produttivo ci dice che:

“l’Italia è: quinta al mondo per attacchi informatici (prima in Europa), settima per attacchi malware e undicesima per attacchi ransomware”

[Fonte: Milano, 17 marzo 2021 – Trend Micro 2020 Annual Cybersecurity Report]

Dunque, se stiamo parlando di una minaccia, perché non proviamo ad affrontarla in modo strutturato adottando un modello di gestione dei rischi?

Andiamo insieme a rivedere cosa prevede un tipico framework di gestione del rischio.

Partiamo dall’Identificazione. Ad oggi ci sono molti strumenti e servizi che sono in grado di identificare la presenza o addirittura la tipologia di Ransomware. L’utilizzo di questi strumenti, nel contesto del framework che abbiamo preso a riferimento, possono aiutarci a definire e classificare il rischio che stiamo correndo.

Partiamo dall’Identificazione. Ad oggi ci sono molti strumenti e servizi che sono in grado di identificare la presenza o addirittura la tipologia di Ransomware. L’utilizzo di questi strumenti, nel contesto del framework che abbiamo preso a riferimento, possono aiutarci a definire e classificare il rischio che stiamo correndo.

Passando al processo di Analisi, questo è il processo fondamentale che permette di valutare la probabilità entro la quale potremmo essere vittime di Ransomware (elemento intrinsecamente legato alla posta in gioco, quanto valgono per me i miei dati?) e l’impatto generato da un eventuale attacco che mi porta a non riuscire più ad accedere ai miei dati (quindi il rapporto tra il valore del danno prodotto ed il valore del riscatto che saremo chiamati a pagare per riavere i nostri dati leggibili). Quando parliamo di impatto, non vanno mai trascurati anche aspetti legati alla perdita di credibilità, d’immagine, di reputazione e non ultime, le eventuali implicazioni legali conseguenti ad un furto digitale.

Pianificazione: a chi spetta la gestione di questo processo? La risposta più semplice, ma anche la più azzeccata, è: “spetta a tutti”! Se andiamo a declinare questo elemento nell’ambito delle organizzazioni (soprattutto quelle aziendali), la prima responsabilità ricade proprio sulle organizzazioni ICT. Infatti, è proprio ai dipartimenti ICT che spetta delineare un piano di mitigazione e di reazione all’evento (attacco ransomware) che si basa necessariamente su processi, persone e tecnologie.

Parlando proprio di questa fase, quella di pianificazione del rischio, e ripensando ai miei ultimi anni di attività, dove mi sono sempre occupato (e mi occupo tuttora) di soluzioni Storage Enterprise, mi sono accorto che la rilevanza attribuita dai Clienti ad aspetti legati alla protezione del dato da cyeber attachi è sempre più ampia. Le domande tipiche che mi vengono rivolte sono:

- Ma la vostra soluzione è “sicura”?

- Come tutti, anche noi temiamo attacchi informatici. Avete delle soluzioni che possono aiutarci a proteggere i nostri dati dai Ransomware?

La “domanda di sicurezza”, la paura di perdere i dati, uno dei patrimoni aziendali più importanti, è molto sentita da tutte le organizzazioni; nessuna esclusa!

Pure Storage, in quanto Tech Company di riferimento nel settore della gestione del dato, fin dalla sua nascita, ha sviluppato le proprie soluzioni pensando alla sicurezza dei dati dei propri Clienti. Proprio partendo dal processo di pianificazione della gestione del rischio associato ai dati, Pure Storage si pone come partner e fornitore di riferimento per soluzioni in grado di mitigare l’esposizione dalle passate, presenti e future minacce interne ed esterne legate alla gestione del dato.

Come risponde Pure Storage alla domanda di sicurezza dei Clienti?

Lo fa attraverso quelli che io amo chiamare abilitatori tecnologici a supporto dei processi di Pianificazione, Esecuzione e Controllo del framework di gestione del rischio applicato al tema ransomware; la nostra risposta si chiama:

SafeMode™ Snapshots

La tecnologia SafeMode™ Snapshots è disponibile su tutte le nostre soluzioni di gestione del dato: FlashArray//X, FlashArray//C e FlashBlade®. In questo articolo proviamo capire insieme, senza però entrare in estremi tecnicismi (come da mia consuetudine per questi articoli), come la funzionalità SafeMode™ Snapshots si sposa con la nostra soluzione FlashBlade.

Per chi non conoscesse Pure FlashBlade®, si tratta della nostra soluzione di storage all-flash più avanzata del settore per il consolidamento di file e oggetti; piattaforma di storage unificata per dati non strutturati che offre una Modern Data Experience™. FlashBlade® è in grado di gestire decine di miliardi di file e oggetti con massime performance e data services avanzati. Purity//FB supporta la mobilità cloud con la replica di oggetti e il Disaster Recovery con la replica di file.

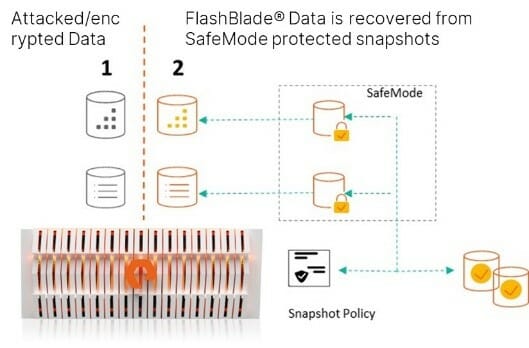

Ma torniamo a noi, cos’è la tecnologia SafeMode™ Snapshots e come questa tecnologia ci permette di difenderci dai “disastri” che può generare un attacco ransomware?

La tecnologia SafeMode™ nasce in modo semplice per consentire di poter implementare una delle best practices che ogni azienda deve considerare nel suo piano di mitigazione del rischio da Cyber Attacchi, ossia:

- Mantenere i Sistemi Operativi dei propri apparati informatici sempre aggiornati così da proteggersi dalle vulnerabilità che nel tempo vengono scoperte;

- Investire nella cybersecurity (ad esempio, formazione, audit di sicurezza della rete e test di vulnerabilità, ecc…)

- Controllare che l’accesso ai dati avvenga in modo sicuro e che i privilegi siano correttamente assegnati e manutenuti;

- Eseguire il backup dei file attraverso frequenti snapshot e proteggerle adeguatamente.

È proprio su questo ultimo punto che la nostra ingegneria ha lavorato duramente per implementare (sulla base di come il nostro Operating System Purity gestisce il processo di immagazzinamento dati) la tecnologia SafeMode™ Snapshots.

Come quasi tutti gli storage provider, anche Pure ha implementato nell’ambito dei data services disponibili sulle proprie piattaforme le funzionalità di Snapshots, ma come fare per proteggere queste “fotografie”? Abbiamo introdotto e implementato il concetto di “Istantanee immutabili”.

Come quasi tutti gli storage provider, anche Pure ha implementato nell’ambito dei data services disponibili sulle proprie piattaforme le funzionalità di Snapshots, ma come fare per proteggere queste “fotografie”? Abbiamo introdotto e implementato il concetto di “Istantanee immutabili”.

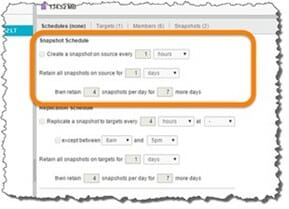

Le SafeMode™ Snapshots di Pure Storage sono immutabili e questo si declina in due proprietà fondamentali: nessuno può modificarne il contenuto e nessuno può eliminarle. Partendo dalle aree dati create sul nostro FlashBlade®, in un millisecondo possiamo crearne una snapshot e definirla come Safe (sicura). Tutte le proprietà associate alle istantanee che andremo a generare (frequenza di creazione, politica di conservazione, invio di una copia delle stesse a una varietà di altre destinazioni come FlashArray, FlashBlade®, AWS, Microsoft Azure o semplici condivisioni NFS), le andremo a gestire e personalizzare attraverso quelli che noi chiamiamo Protection Groups®.

Ma cosa sono i Protection Groups®? Sono una funzionalità dell’ambiente operativo Purity, attraverso la quale è possibile definire e gestire le robuste politiche di protezione dei volumi dello Storage.

Ma cosa sono i Protection Groups®? Sono una funzionalità dell’ambiente operativo Purity, attraverso la quale è possibile definire e gestire le robuste politiche di protezione dei volumi dello Storage.

SafeMode™, come avrete potuto intuire dai tempi richiesti per attivare una istantanea dei propri dati e dalla granularità delle proprietà che possiamo assegnare a queste istantanee, è una soluzione completa e ad alte prestazioni.

Ma queste Safe Snapshots le dovremo tenere sul nostro FlashBlade a “tempo indeterminato”? Certo che no, la loro conservazione può essere diminuita a piacere attraverso l’attivazione di un processo che richiede l’intervento umano sincronizzato da parte di almeno due contatti autorizzati del Cliente (che avranno i loro PIN autorizzativi associati) e il loro referente (una persona) del centro di supporto Pure Storage. Solo ed esclusivamente in questo contesto di autorizzazione congiunta e simultanea operata da persone (e non da algoritmi digitali) sarà possibile andare a cancellare o rendere modificabile una SafeMode™ Snapshots: questa combinazione di Persone, Processi e Tecnologie, impedisce che qualsiasi malintenzionato (hacker o ransomware) possa modificare la copia sicura dei nostri dati.

Ma queste Safe Snapshots le dovremo tenere sul nostro FlashBlade a “tempo indeterminato”? Certo che no, la loro conservazione può essere diminuita a piacere attraverso l’attivazione di un processo che richiede l’intervento umano sincronizzato da parte di almeno due contatti autorizzati del Cliente (che avranno i loro PIN autorizzativi associati) e il loro referente (una persona) del centro di supporto Pure Storage. Solo ed esclusivamente in questo contesto di autorizzazione congiunta e simultanea operata da persone (e non da algoritmi digitali) sarà possibile andare a cancellare o rendere modificabile una SafeMode™ Snapshots: questa combinazione di Persone, Processi e Tecnologie, impedisce che qualsiasi malintenzionato (hacker o ransomware) possa modificare la copia sicura dei nostri dati.

Ma quando costa per i nostri Clienti abilitare questa potente tecnologia SafeMode™ Snapshots?

Nulla!!!

Come tutte le funzionalità che sono parte delle nostre soluzioni, anche SafeMode™ Snapshots è inclusa e resa disponibile senza vincoli e/o limitazioni con il Sistema Operativo di FlashBlade®.

Ma se ora provassimo a considerare il nostro FlashBlade® anche come un silos nel quale immagazzinare e proteggere i nostri backup indipendentemente dalla soluzione software di backup utilizzata? Vi svelo un “segreto”; già oggi molti nostri clienti lo utilizzano FlashBlade® come Backup Appliance.

Ma perché hanno deciso di utilizzarlo anche come Backup Appliance? FlashBlade®, grazie alla sua architettura all-flash dalla scalabilità orizzontale, offre la possibilità di gestire gli stream di backup in modo estremamente performante, sia nella fase di scrittura, ma soprattutto nella fase di ripristino dei dati stessi, aumentandone notevolmente la velocità di recupero. FlashBlade® permette di eseguire sessioni di ripristino ad alte performance: fino a 270 TB/ora! Ancora una volta un valore significativo per i nostri Clienti, soprattutto in caso di Cyber Attacchi, dove ritornare all’operatività nel minor tempo possibile è fondamentale per non perdere il vantaggio competitivo dell’azienda.

…e ricordate sempre…